Password Attack

"Password attack" là thuật ngữ để chỉ một loạt các phương pháp tấn công được thiết kế để xâm nhập, đánh cắp hoặc đánh lừa để có được thông tin đăng nhập (username và password) của một tài khoản người dùng. Lý do người dùng dể bị tấn công Password.

Lý do người dùng dể bị tấn công Password

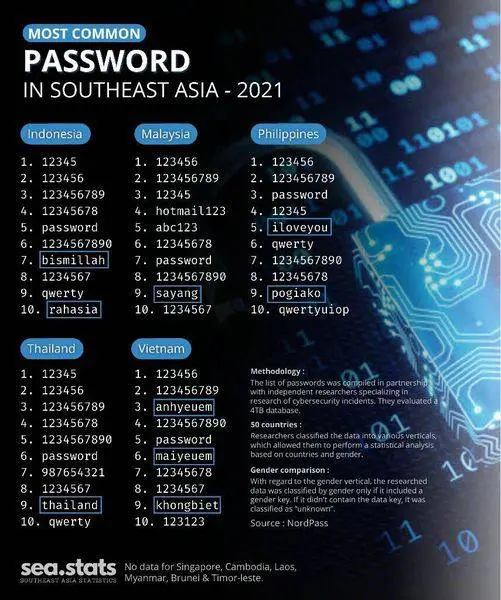

Danh sách các mật khẩu phổ biến nhất Việt Nam năm 2021

- Sử dụng Mật khẩu Yếu: Mật khẩu quá đơn giản, dễ đoán hoặc chứa ít ký tự làm tăng khả năng bị tấn công brute force hoặc dictionary attack.

- Sử Dụng Thông Tin Dễ Đoán: Sử dụng thông tin cá nhân như tên, ngày sinh, tên thú cưng, hoặc thông tin dễ dàng tìm kiếm để tạo mật khẩu làm cho chúng dễ bị đoán đúng. Sử dụng

- Mật khẩu Giống Nhau Cho Nhiều Tài Khoản: Nếu người dùng sử dụng một mật khẩu duy nhất cho nhiều tài khoản, nếu một tài khoản bị tấn công thành công, tất cả các tài khoản khác cũng có thể bị đe dọa. Không Thay Đổi Mật khẩu Thường Xuyên: Nếu mật khẩu không được thay đổi thường xuyên, nó có thể trở nên dễ bị tấn công vì kẻ tấn công có thêm thời gian để thử các mật khẩu.

- Không Sử Dụng Xác Thực Hai Yếu Tố (2FA):Nếu không có xác thực hai yếu tố, một lớp bảo vệ bổ sung, người dùng sẽ phải dựa vào mật khẩu duy nhất để bảo vệ tài khoản.

- Sự Thiếu Hiểu Biết Về An Toàn Mật Khẩu: Nhiều người dùng không hiểu về những biện pháp an toàn mật khẩu cơ bản, như việc sử dụng mật khẩu mạnh, không chia sẻ mật khẩu, và không sử dụng mật khẩu trên các thiết bị công cộng.

- Tin Tưởng Lực Lượng An Ninh Yếu: Nếu người dùng tin tưởng vào các dịch vụ không an toàn hoặc không chú ý đến thông báo về bảo mật, họ có thể dễ bị lừa đảo và tiết lộ thông tin đăng nhập.

Dictionary: Sử dụng dictionary attack là hình thức tấn công bằng cách thử qua nhiều mật khẩu tiềm năng để tìm ra mật khẩu đúng. Danh sách các mật khẩu tiềm năng được lấy trong từ điển và có thể liên quan đến tên người dùng, sinh nhật, sở thích... hay các đơn giản là các từ phổ biến như "password"...

Hybrid: Bằng cách kết hợp các từ trong từ điển với các số và ký tự (ví dụ: p@$$w0rd123) có thể thoát khỏi dictionary attack nhưng lại rơi vào một cuộc tấn công khác. Hybrid attack sử dụng kết hợp các từ trong từ điển với các số đứng trước và theo sau chúng, thay thế các chữ cái bằng các số và ký tự đặc biệt.

Brute Force: Brute force là một trong những hình thức phổ biến nhất của password attack và dễ dàng nhất để thực hiện. Brute force thường là biện pháp cuối cùng của hacker nếu các kỹ thuật trước đó thất bại đơn giản vì đây là công cụ tốn nhiều thời gian nhất. Brute force, hacker sử dụng chương trình máy tính để đăng nhập vào tài khoản của người dùng với tất cả các kết hợp mật khẩu có thể. Các cuộc tấn công thường sẽ bắt đầu bằng với các từ đơn giản, sau đó là các hỗn hợp số, chữ cái và các ký tự bàn phím khác. Có các tập lệnh và ứng dụng được viết riêng cho mục đích này. Brute force không phải là một quá trình nhanh chóng. Càng nhiều ký tự trong mật khẩu, thời gian bẻ khóa càng lâu. Một website sử dụng mật khẩu đơn giản với giới hạn 5 ký tự. Sử dụng Crunch để tạo danh sách mật khẩu chỉ với chữ cái, có 12.356.630 giá trị được tạo ra và mất 70 MB để lưu trữ. Nếu thêm các ký tự đặc biệt và chữ số vào hỗn hợp và nó đã tăng kích thước của danh sách từ lên 62 GB. Với mật khẩu từ 8 đến 12 ký tự, danh sách này có 99.246.106.575.066.880 giá trị, gấp khoảng 8 tỷ lần số so với danh sách trước; mất 1.169.818 TB để lưu trữ. Thêm các chữ số và ký tự đặc biệt vào hỗn hợp, kích thước danh sách tăng khoảng 10 lần.

Traffic Interception: Trong cuộc tấn công này, các công cụ monitor network traffic được sử dụng để chặn mật khẩu khi chúng được truyền qua mạng ở dạng văn bản. Ngay cả mật khẩu được mã hóa cũng có thể được giải mã, tùy thuộc vào độ mạnh của phương thức mã hóa được sử dụng.

Man In the Middle: Trong cuộc tấn công này, hacker chủ động chèn chính nó vào giữa tương tác, thường là bằng cách mạo danh một website hoặc ứng dụng. Điều này cho phép họ nắm bắt thông tin đăng nhập của người dùng và các thông tin nhạy cảm khác. Các mạng WiFi mở thường không được mã hóa. Với sự trợ giúp của phần mềm miễn phí và có sẵn rộng rãi, hacker có thể dễ dàng theo dõi lưu lượng truy cập Internet của bạn khi bạn lướt web trên WiFi công cộng. Hacker sẽ chặn lưu lượng giữa thiết bị của bạn và máy chủ. Mỗi trang bạn truy cập, tin nhắn bạn gửi và mật khẩu bạn nhập sẽ chuyển thẳng đến hacker thay vì nhà cung cấp WiFi hợp pháp. Không chỉ mật khẩu mà cả chi tiết thẻ tín dụng và thông tin nhạy cảm khác cũng có thể bị đánh cắp theo cách này.

Social Engineering: Social engineering attack đề cập đến một loạt các phương pháp để có được thông tin từ người dùng. Các chiến thuật được sử dụng là: Phishing - Emails, văn bản... được gửi để đánh lừa người dùng cung cấp thông tin đăng nhập của họ, nhấp vào liên kết cài đặt phần mềm độc hại hoặc truy cập website giả mạo. Spear phishing -Tương tự như phishing nhưng với các email/văn bản được thiết kế tốt hơn, được tùy chỉnh dựa trên thông tin đã được thu thập về người dùng. Baiting - Hacker để lại USB hoặc các thiết bị khác bị nhiễm virut hoặc các phần mềm đôc hại ở các địa điểm công cộng với hy vọng chúng sẽ được người dùng tái sử dụng. Quid quo pro - Hacker mạo danh ai đó, như nhân viên trợ giúp và tương tác với người dùng sau đó yêu cầu lấy thông tin từ họ. Social engineering khai thác dựa vào sự cả tin của con người.

Rainbow Table: Hầu hết các hệ thống hiện đại lưu trữ mật khẩu trong một hash. Hash sử dụng công thức toán học để tạo ra một chuỗi ngẫu nhiên, khác hoàn toàn với chuỗi đầu vào. Nếu một hacker nào đó truy cập vào database lưu trữ mật khẩu, thì họ sẽ có thể lấy được mật khẩu được mã hóa dưới dạng hash, hacker không thể đọc được mật khẩu, họ cũng sẽ không thể lạm dụng chúng.

Credential Stuffing: Các password attack khác đều đề cập đến việc hacker chưa sở hữu mật khẩu của người dùng. Tuy nhiên, với credential stuffing thì khác. Trong một credential stuffing attack, hacker sử dụng tên và mật khẩu bị đánh cắp của một tài khoản trước đó rồi thử trên các tài khoản khác của người dùng. Credential stuffing nhằm vào xu hướng sử dụng chung mật khẩu cho nhiều tài khoản của người dùng, nếu thành công thì thường đem lại hiệu quả rất lớn. Đây là lý do tại sao việc sử dụng các mật khẩu khác nhau cho mỗi tài khoản và dịch vụ là rất quan trọng. Trong trường hợp một trong số chúng bị xâm phạm và bị rò rỉ, rủi ro đối với bất kỳ tài khoản nào khác sẽ được giảm thiểu. Credential stuffing attack có cách gọi khác là credential reuse attack.

Password Spraying: Khá giống với hình thức brute force nhưng không được xem là brute force, password spraying thử hàng ngàn có thể là hàng triệu tài khoản cùng một lúc với một vài mật khẩu thường được sử dụng. Trong số đó nếu có một người dùng có mật khẩu yếu, toàn bộ hệ thống có thể gặp rủi ro. Brute force tập trung vào một vài tài khoản. Ngược lại, password spraying sẽ mở rộng các mục tiêu theo cấp số nhân. Do đó, nó giúp hacker tránh phương thức bảo mật khóa tài khoản khi đăng nhập sai nhiều lần. Password spraying đặc biệt nguy hiểm đối với các cổng xác thực đăng nhập một lần.

Offline Detection: Việc thu thập thông tin người dùng từ máy tính bị vứt bỏ, thùng rác...; nghe lén khi người dùng chia sẻ mật khẩu của họ với người khác bằng lời nói; đọc ghi chú kẹp trên màn hình máy tính; lướt qua khi người dùng nhập mật khẩu... có thể giúp hacker có được mật khẩu và thông tin đăng nhập người dùng

Malware: Malware khiến người dùng tải xuống hoặc vô tình bị lây nhiễm phần mềm độc hại từ các chương trình có vẻ hợp pháp hóa ra là một cái bẫy. Các phần mềm độc hại này thường được ẩn trong các ứng dụng giả mạo: trò chơi di động, ứng dụng thể dục... Chúng thường hoạt động khá tốt, không có dấu hiệu nhận biết rõ ràng khiến người dùng không nghi ngờ.

Key logger: Hacker cài đặt phần mềm theo dõi tổ hợp phím của người dùng, cho phép hacker thu thập không chỉ tên người dùng và mật khẩu cho tài khoản mà còn có website hoặc ứng dụng mà người dùng đã đăng nhập. Kiểu tấn công này xảy ra sau khi cuộc malware attack được thực hiện.

Để phòng chống password attacks và tăng cường bảo mật cho tài khoản cá nhân hoặc hệ thống tổ chức, bạn có thể thực hiện các biện pháp bảo mật sau